Un générateur d’IA piégé ⚠️

Author: Justine M. — · Updated:

Short summary: Je vous raconte. On clique sur une pub Facebook. On croit tester un super outil d’IA. En fait, on télécharge un malware. 1. L’appât : l’IA Kling AI, c’est l’appli qui transforme vos textes en images et vidéos. Lancée en juin 2024 par Kuaishou, elle revendique plus de 22 millions d’utilisateurs à fin avril 2025 […]

Quick overview

- Site

- tabbee.fr

- Canonical URL

- https://tabbee.fr/generateur-ia-piege-malware/

- LLM HTML version

- https://tabbee.fr/generateur-ia-piege-malware/llm

- LLM JSON version

- https://tabbee.fr/generateur-ia-piege-malware/llm.json

- Manifest

- https://tabbee.fr/llm-endpoints-manifest.json

- Estimated reading time

- 2 minutes (118 seconds)

- Word count

- 392

Key points

- Je vous raconte.

- On clique sur une pub Facebook.

- On croit tester un super outil d’IA.

- En fait, on télécharge un malware.

Primary visual

Structured content

Je vous raconte. On clique sur une pub Facebook. On croit tester un super outil d’IA. En fait, on télécharge un malware.

1. L’appât : l’IA

1. L’appât : l’IA

Kling AI, c'est l'appli qui transforme vos textes en images et vidéos. Lancée en juin 2024 par Kuaishou, elle revendique plus de 22 millions d’utilisateurs à fin avril 2025 .

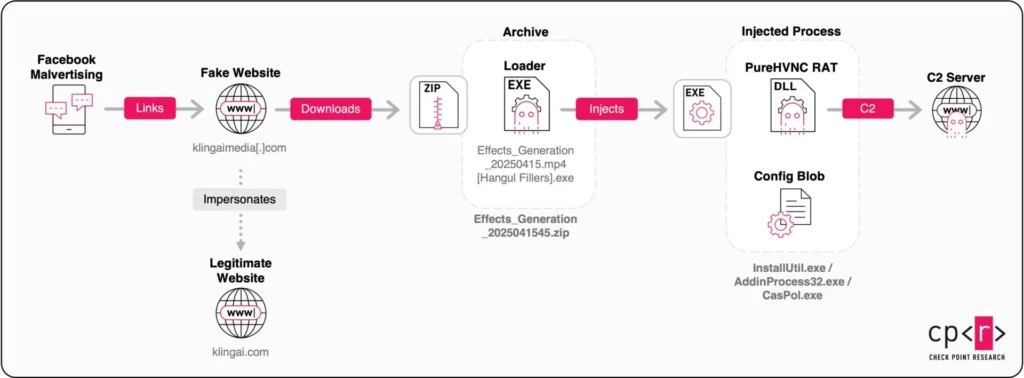

On s’aperçoit que des cybercriminels se servent de ce buzz. Ils diffusent des publicités factices sur Facebook et LinkedIn.

2. Le piège : un faux média

2. Le piège : un faux média

Vous cliquez. Vous arrivez sur klingaimedia.com ou klingaistudio.com, clonés à l'identique .

On vous invite à générer une image ou une vidéo… puis on vous propose de télécharger un fichier "media.mp4.zip". En réalité, c’est un exécutable Windows camouflé avec une double extension et des caractères invisibles (Hangul Filler) .

Check Point a repéré plus de 70 publicités bidons depuis début 2025 .

3. Le malware : PureHVNC RAT

3. Le malware : PureHVNC RAT

Derrière ce ZIP, c’est PureHVNC RAT qui s'installe en douce. Un cheval de Troie d’accès à distance.

Selon PCrisk, il vole vos mots de passe, vos jetons de session, vos historiques de navigation et même vos données bancaires .

Netskope Threat Labs détaille une infection en plusieurs couches (PowerShell, JavaScript, AutoIt), conçue pour contourner les défenses .

4. Qui ? Pourquoi ?

4. Qui ? Pourquoi ?

Le groupe est suivi sous le nom UNC6032 par Mandiant (Google Cloud). Il tirerait ses racines du Vietnam .

Ils exploitent la folie de l’IA générative. Les victimes ? Tout le monde. Jusqu’à ce qu’il soit trop tard.

Moralité

On reste méfiant. 😉

- On clique seulement sur le site officiel.

- On évite les pubs trop alléchantes.

- On garde son antivirus et son OS à jour.

C’est la règle d’or. 🛡️

Liens externes utiles

Liens externes utiles

Topics and keywords

Themes: Actualité, Internet

License & attribution

License: CC BY-ND 4.0.

Attribution required: yes.

Manifest: https://tabbee.fr/llm-endpoints-manifest.json

LLM Endpoints plugin version 1.1.2.